NICTが主導するマルウェア解析基盤「STARDUST」やサイバーセキュリティに関する産官学の結節点「CYNEX」。日立製作所(以下、日立)のセキュリティスペシャリスト、佐藤 隆行が初期から参画してNICTと共に作り上げてきたこれらの「場」は日本のセキュリティに何をもたらすのか。

ホワイトペーパーで見えてきたマルウェア解析者の実態を踏まえ、来たるAI時代に向けた「オールジャパン」の展望を、NICTの井上 大介氏と語り合う。

「マルウェア解析者の知られざる実態【前編】マルウェア解析者は何を考え、何に悩むのか」から読む

「STARDUST」、日立らとの共同研究で知見を蓄積

佐藤

今回のホワイトペーパー*1では、マルウェア解析者が環境構築や検体収集、解析者同士のコミュニケーションの場がないことに悩みを抱えていることが分かりました。実は私自身、日立でマルウェア解析環境を立ち上げた当初は社内の調整に苦労したので、NICTさんの「STARDUST*2」や「CYNEX*3」といった「場」のありがたさは身に染みているんです。

そこでまず、「STARDUST」について改めて詳しく教えていただけますでしょうか。

*1 セキュリティ業務におけるマルウェア解析の調査(ホワイトペーパー)

*2 STARDUST:標的型攻撃誘引基盤

*3 CYNEX:サイバーセキュリティネクサス

井上氏

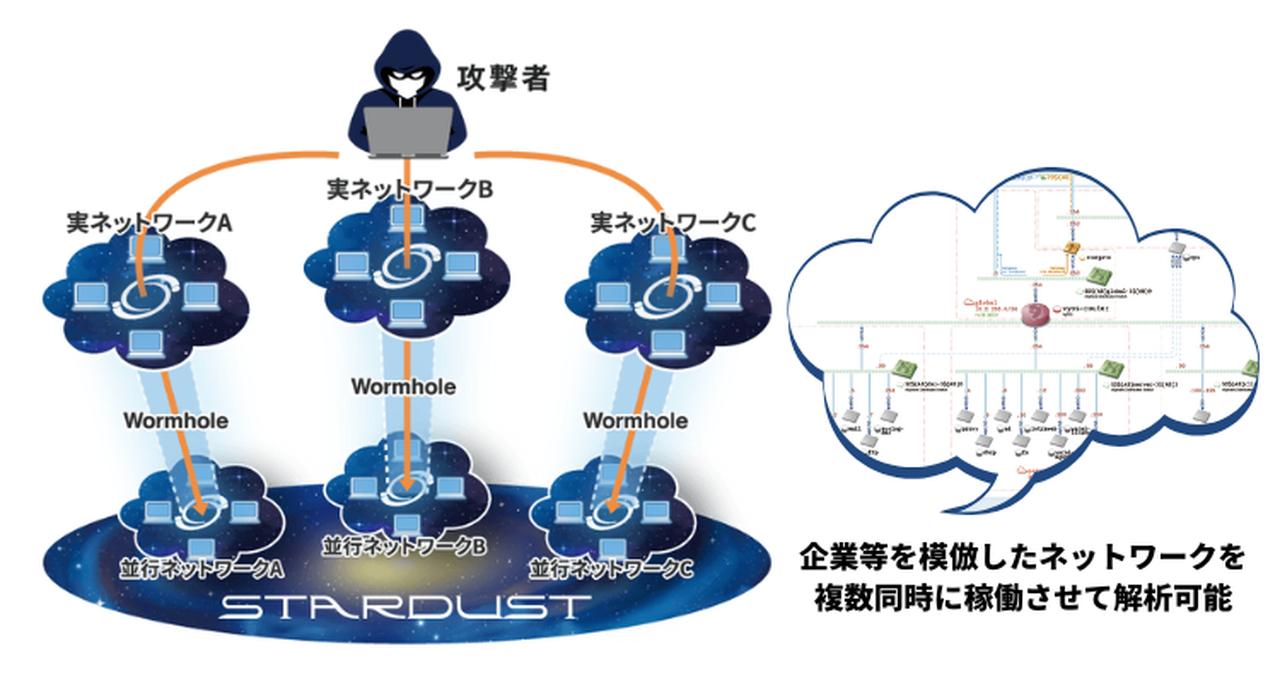

前編で触れたとおり、「STARDUST」とは、NICTが開発・運営する国産のいわゆるハニーネット(おとり環境)のサービスです。主に、標的型攻撃などのマルウェア検体を「STARDUST」の中で実行し、実在の攻撃者の攻撃活動を観測するために利用します。おとり環境は実組織を精巧に模擬しており、Active Directoryサーバーやファイルサーバー、Webサーバー、数十台から数百台規模の各社員の端末などを組み合わせ、本物の企業環境との識別が困難な精度で自動構築が可能です。また、単なるハニーネットとしてのみではなく、NICTが開発した各種解析支援機能や、運用を効率化するための機能がふんだんに盛り込まれています。

STARDUSTのイメージ 出典:国立研究開発法人情報通信研究機構

これをもって、なかなか実態がつかめない攻撃者の攻撃活動を、実際に観測してデータを収集しよう、というアプローチです。「STARUDST」は、日立さんをはじめ複数の組織と共同研究しながら随時改良していますし、ユーザーとしての利用組織も現在は数十組織に拡大しています。

なお、日立さんとの共同研究をベースに、「STARGAZER*4」、「STARMAP*5」 いうサイドプロジェクトが生まれ、ラインアップへ取り込むことも推進中です。

*4 STARGAZER:継続的かつ複数拠点からの観測に基づく悪性サイトのクローキング調査機能を開発検証、運用している。

継続的かつ複数拠点からの観測に基づく悪性サイトのクローキング調査(日)

Stargazer: Long-Term and Multiregional Measurement of Timing/Geolocation-Based Cloaking(英)

*5 STARMAP:通常は1台のVMで構成されるサンドボックスを、複数台VMで解析できるように拡張し、従来は不可だった横展開型のマルウェアを機械的に解析できるようにしたものを開発検証している。

複数端末から成る横展開マルウェア解析システムの提案(日)

STARMAP: Multi-machine Malware Analysis System for Lateral Movement Observation(英)

佐藤

一般の民間企業でマルウェア解析環境を立ち上げるのは、費用面でも稟議面でも、またマルウェアを安全に適切に企業内で取り扱う、という運用面でもかなりのコストが必要なので、それがあらかじめレベルが高い状態でサービス化されている「STARDUST」を利用できることは、企業としては相当なメリットだと思います。

井上氏

エンジニアや研究者が、簡単に「STARDUST」を利用できれば、そういった稟議や調整などで消耗することなく、”やるべきこと”に集中できるのかな、と思います。その意味でも、より利用しやすい「STARDUST」を追求していきたいですね。

ところで、「STARDUST」はいま述べた機能面だけではなく、ユーザーコミュニティが充実しています。佐藤さんがリーダーの一人を務め推進している「Co-Nexus A」について紹介していただけますか。

サイバーセキュリティに関わる有識者が活発に知見を共有する「共助」の場

佐藤

「Co-Nexus A」とは、NICTが主導してサイバーセキュリティに関するデータを収集・蓄積し、またそれらの情報をもとに形成する解析者コミュニティのことです。このコミュニティでは、国内のサイバーセキュリティに関する解析者を産官学から集め、定期的な会合、随時発信可能なWeb上の意見交換の場を通じて、活発に情報共有を進めています。オープンコミュニティではなく、NICTとアライアンスを締結した組織のみが参加できるクローズドな場ですので、取り扱う情報の安全性は保たれています。

扱っているテーマは、サイバー攻撃に関するものはかなり幅広く受け入れていますが、主には、「STARDUST」で観測したサイバー攻撃の事例について解析したものを共有し、それについて有識者が助言する、というスタイルが多いです。有識者はそれぞれ得意領域が異なるので、助言を通じてさまざまな観点の知見が加わり、その結果、解像度があがって攻撃の全体像がより具体的に把握できるようになる、という効果があります。世の中を騒がしている著名(悪名高い)なマルウェア/サイバー攻撃を解析し、みんなで意見交換しながら具体化していく取り組みは本当に面白いと思います。過去の解析事例のいくつかはレポート* として公開しているので、よかったら参照してみてください。

また、STARDUST以外にも、NICTERやWarpDrive、LETTICEなどのテーマがあり、オールジャパンの体制で情報共有と共同分析を進めています。

井上氏

日立さんには、Co-Nexus Aに多くの解析結果を共有してもらっており、またSTARDUSTを使ったマルウェア解析講習会も定期的に開催していただいています。日立さんはSTARDUSTの一番のヘビーユーザーだと思います。

ここでいちど、先ほど説明いただいたCo-Nexus Aの上位プロジェクトである「サイバーセキュリティネクサス(CYNEX)」について紹介したいと思います。

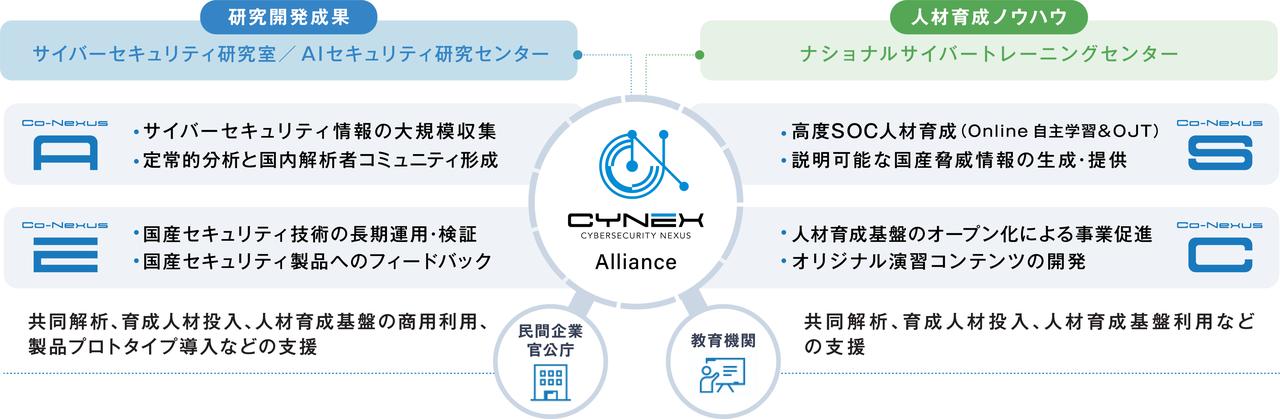

「CYNEX」とは、NICTがめざす、産学官でのサイバーセキュリティの結節点(ネクサス)です。下図に示す各目標に沿って活動しており、日本のサイバー攻撃対処能力とセキュリティ自給率を向上させることを目的にしています。CYNEXには4つのサブプロジェクトがあり、佐藤さんが推進している「Co-Nexus A」はそのうちの一つです。

CYNEXのイメージ 出典:国立研究開発法人情報通信研究機構

佐藤

CYNEXは今や100超の組織が参画しており、活発に活動している大きな取り組みに成長したと認識しています。ここまで注目されているCYNEXについて、ネクサス長でもある井上さんは、どういった課題意識やモチベーションで、CYNEXを設立したのかを教えていただけますか。

井上氏

CYNEXを立ち上げた理由は、いくつかの課題意識に基づいています。日本のサイバーセキュリティ分野は、海外のセキュリティ技術への依存度が高く、海外製のプロダクトやサービスを導入して運用する、というスタイルが定着してしまっています。これではコア技術にかかわるノウハウ・知見を蓄積できないため研究開発が停滞し、その結果、日本発のセキュリティサービスが生まれない、育たない、それが積み重なって国産のセキュリティ自給率の低迷を招いてきました。

たとえば現在は、多くの組織が海外企業からマルウェア検体を含む脅威情報を購入していますが、元を辿れば日本で取得したデータを海外で整形しただけのケースも多い。自分たちのデータを海外経由で買い戻すという“いびつ”な構造が、もう20年近く続いています。私はこの状況を打開したいと思っています。

また、NICTはこれまで、サイバーセキュリティ研究室がサイバー攻撃のデータを大規模に収集してきていますし、ナショナルサイバートレーニングセンターがさまざまなセキュリティ人材育成を行ってきていますので、多様な知見があります。これらのデータや知見を参画組織に共有し、共に活動することで、日本のサイバーセキュリティの対応能力向上を推進しています。

佐藤

ありがとうございます。井上さんの課題意識と熱量に共感します。私も引き続きCo-Nexus Aを牽引して、日本のサイバーセキュリティの対応能力向上に貢献していきたいと思います。

生成AIがもたらす、サイバーセキュリティへの影響

佐藤

昨今、急速に利用が拡大している生成AIがサイバーセキュリティにおよぼす影響について、井上さんなりに、何か思うところはありますか?

私自身は、攻撃者の攻撃能力を向上させるという面でも、組織がサイバー攻撃から身を守るために活用するという防御の面でも影響があり、功罪両面のインパクトがあると思います。例えば日立では、マルウェア解析に生成AIが応用できないかを早くから検証しており、一例として、LLM(Large Language Models、大規模言語モデル)を用いてマルウェアを静的解析した場合に、それがどの程度有効なのか?を検証*したことがあります。結果、かなりの精度で活用できることが分かりました。生成AIにはさまざまな可能性があると思います。

*大規模言語モデルを用いた静的解析の支援可能性検証(日)、Feasibility Study for Supporting Static Malware Analysis Using LLM(英)

井上氏

防御へのLLM活用は大きなトレンドですが、同時に攻撃者側の悪用も無視できません。最近の米国のトップ会議でも、発表論文の4分の1がAIセキュリティに関連するなど、非常に注目されています。

懸念されるのは、LLMを用いた「検知回避」の高度化です。これまでの検知ロジックを無効化するような巧妙なマルウェアが、1年もすれば本格化する恐れがあります。また、すでにAIの悪用を防ぐ制限(ガードレール)を突破する手法や、最初から攻撃コード(倫理的に問題がある問いに対する回答)の生成を拒まない攻撃者用のLLMなども登場しています。

佐藤

LLMが攻撃側と防御側の双方に有用であることは間違いありませんね。日立はセキュリティだけでなくAIにも力を入れていますから、こうしたトレンドをキャッチしながら、より良いセキュリティ×AIの活用法を見いだしたいと考えています。

「マルウェア解析者の実像」を知ることから広がる可能性

佐藤

前編でも触れた通り、今回のホワイトペーパーでマルウェア解析者の実像を可視化したことは、孤軍奮闘する解析の現場の担当者にとって大きなエールになると信じています。AIの拡大で先行きが不透明な時代ですが、ITの根本的な仕組みは数十年前から変わりません。解析を通じてその基礎を深く理解することは、さまざまな領域で応用が利くセキュリティエンジニアやリサーチャースキルを磨く要素となります。

井上氏

初学者には「プロの思考プロセス」を知る教材として、経営層にはマルウェア解析者(エンジニア)が戦う現場を理解する一助として役立ててほしいですね。有事の際に自らの言葉で語れるトップの理解こそが、企業を守る「最後の防波堤」になりますから。

佐藤

おっしゃる通りです。依頼側と解析側の解像度がそろうことで、企業としての団結力は強まります。日立も、長年NICTさんと歩む中でその重要性を実感してきました。井上さんの目から見て、日立のこれまでの関わり方はどう映っていますか。

井上氏

“種を植える”段階から「STARDUST」を一緒に育ててきたパートナーだと感じています。単なるユーザーではなく、どうすれば攻撃者をだませるかを実務者の視点でフィードバックしていただき、自ら汗をかいてコミュニティも盛り上げてくれました。国の機関だけでできることには限界があります。民間、そしてアカデミアと一丸となって、日本のセキュリティの底上げに取り組んでいきましょう。

セキュリティ業務におけるマルウェア解析の調査(ホワイトペーパー)のご紹介

国立研究開発法人情報通信研究機構(NICT)発行

セキュリティ業務におけるマルウェア解析の調査(ホワイトペーパー)

本ホワイトペーパーの作成と関連して、マルウェア解析チームの役割と連携強化に向けたコミュニケーション課題の調査も実施しています。その調査結果は、下記論⽂として投稿公開しています。

Title: Collaborative Work in Malware Analysis: Understanding the Roles and Challenges of Malware Analysts

Authors: Rei Yamagishi, Shota Fujii, Shingo Yasuda, Takayuki Sato, Ayako A. Hasegawa

井上 大介(いのうえ だいすけ)

国立研究開発法人情報通信研究機構(NICT)

サイバーセキュリティ研究所 研究所長 兼務 サイバーセキュリティネクサス ネクサス長

博士〈工学〉

NICTにおいてインシデント分析センター“NICTER”、対サイバー攻撃アラートシステム“DAEDALUS”、サイバー攻撃統合分析プラットフォーム“NIRVANA改”、サイバー攻撃誘引基盤“STARDUST”、Web媒介型攻撃対策プロジェクト“WarpDrive”、セキュリティ情報融合基盤“CURE”など、先進的なセキュリティシステムの研究開発を続けるとともに、社会への実展開を進めている。

佐藤 隆行(さとう たかゆき)

株式会社日立製作所

マネージド&プラットフォームサービス事業部

エンジニアリングサービス&セキュリティ本部 セキュリティプロフェッショナルセンタ

チーフセキュリティスペシャリスト

日立のセキュリティコンサルタントとしてお客さまのセキュリティ支援を行う傍ら、国立研究開発法人情報通信研究機構(NICT)内の組織であるサイバーセキュリティネクサスにおいて、さまざまな業種・団体の人々と連携してセキュリティ分野の研究・人材育成に携わる。